Ключи от машины

www.avtomotospec.ru

Чтобы отпереть двери или завести двигатель, многим современным автомобилям больше не требуется физический ключ. Чтобы сделать всё это, водителю достаточно иметь при себе ключ электронный. Автомобиль считывает сигнал с электронного ключа, после чего можно будет и открыть двери, и запустить двигатель. Существует масса способов, с помощью которых хакеры обманывают автомобили, заставляя их «думать», что у них есть подлинный электронный ключ. Одним из таких способов является грубый подбор шестизначного кода машины методом перебора, который также известен как «bruteforce». Более сложный способ предполагает использование двух антенн недалеко от автомобиля, чтобы усилить сигнал ключа таким образом, чтобы машина решила, что это её «родной» ключ. Ещё один способ предполагает использование «чистого» ключа, и недорогого комплекта аппаратуры для перехвата сигналов от подлинного ключа. Полученные в результате перехвата данные могут быть использованы злоумышленником для изготовления дубликата электронного ключа.

Как оценить безопасность принтера

Прежде чем принимать меры, нужно оценить текущие положение дел: сколько устройств есть «на балансе», как они работают, кто ими пользуется

Желательно провести в режиме наблюдения полный рабочий день и обратить внимание на следующие пункты :

Доступ и подключение

Уже на этом этапе можно обнаружить неприятные сюрпризы — например, открытую сеть Wi-Fi или злоупотребление гостевым доступом.

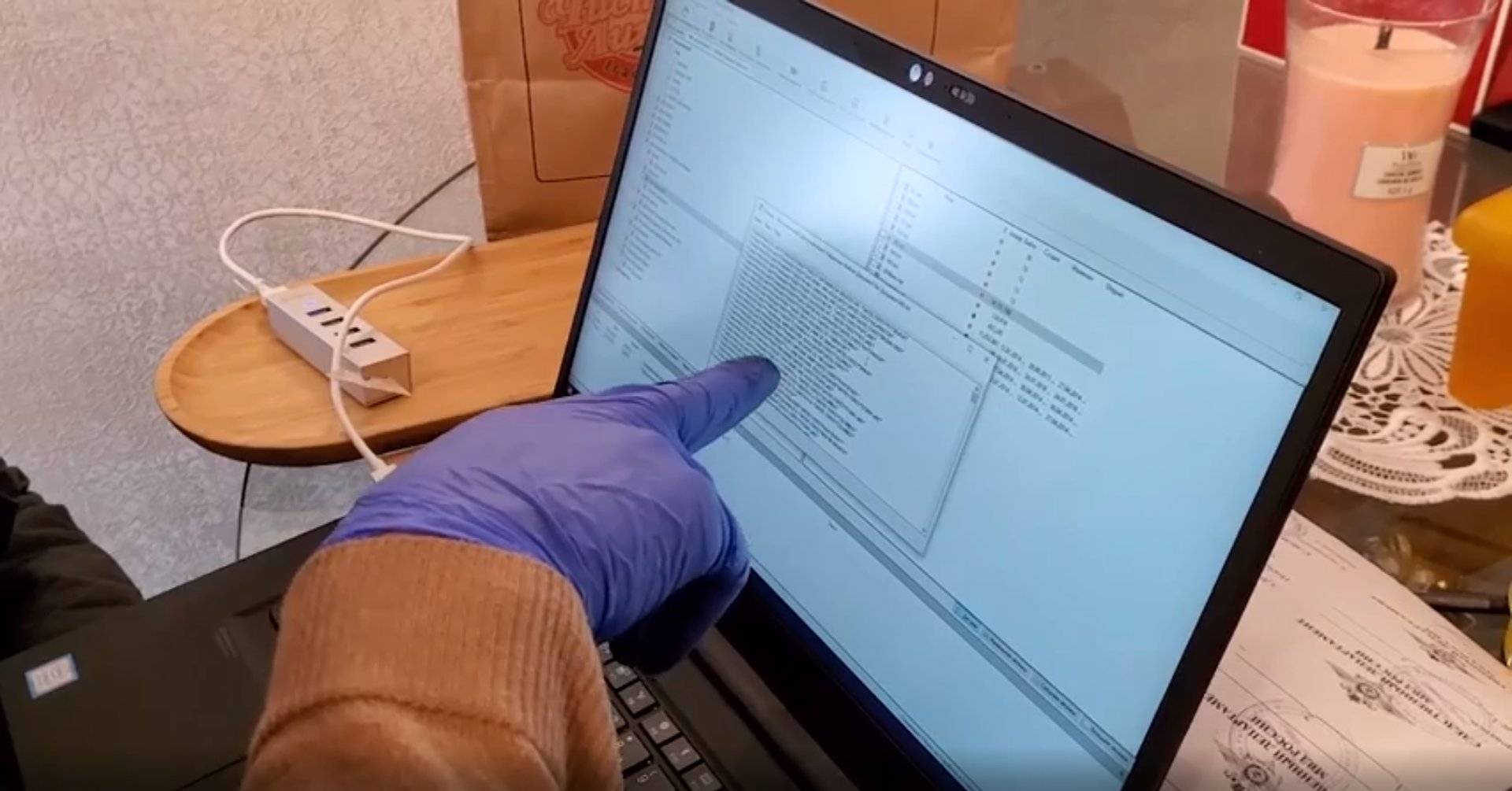

Документооборот

Необходимо зафиксировать все этапы до и после печати или сканирования: где документ хранится, как извлекается из устройства и как используется. Возможно, данные утекают не из-за хакеров, а по вине сотрудников, которые хранят сканированные копии конфиденциальных документов на личных мобильных устройствах или забывают распечатки в принтере.

Сеть

В большинстве организаций используются сетевые принтеры, поэтому проверять нужно не только сами устройства. Меры безопасности должны быть предусмотрены для всех компьютеров и серверов.

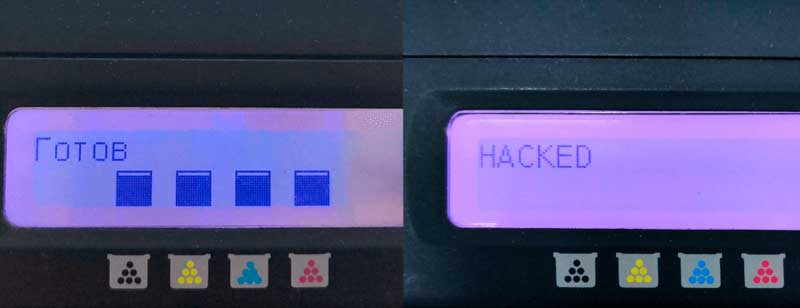

Взлом приветствия

С помощью языка PJL некоторые хакерские приемы применяются в сервисных центрах. Например, так сбрасывают счетчики напечатанных листов или очищают память о вставленных ранее картриджах. Это нельзя сделать из меню самого принтера, поэтому и приходится прибегать к таким уловкам через консоль. Давайте копнем глубже и разберемся как они взламывают принтеры.

Статья написана в образовательных целях. Ни автор, ни редакция сайта spy-soft.net не несут ответственности за любой возможный вред, причиненный материалами данной статье.

Сервис JetDirect по умолчанию слушает TCP-порта 9100. На него мы и будем отправлять команды из консоли. Для эксперимента я использовал сетевой принтер HP Color LaserJet 3600n со встроенным принт-сервером HP JetDirect Fast Ethernet.

Поиск открытого порта 9100 программой Nmap

На открытый порт мы можем подключиться обычным telnet, но так как я приверженец всяких изощренных методов, то воспользуюсь netcat. Давайте попробуем поменять приветствие принтера на дисплее.

1 | nc-v172.22.1.2079100 @PJL STMSG DISPLAY=”HACKED” |

Поясню немного команду:

@PJL — эти символы дают понять принтеру, какой мы используем язык;

STMSG DISPLAY — это сама команда изменения надписи на дисплее. После нее мы просто пишем то, что хотим вывести.

Отправляем команду на принтер

Отправляем команду на принтер

В итоге получаем результат как на фотографии.

Дисплей принтера до и после отправки команды

Дисплей принтера до и после отправки команды

Теперь наша надпись будет сиять на дисплее вместо стандартного приветствия, пока кто-то не нажмет любую кнопку на самом устройстве.

Аналогичного эффекта можно добиться, используя оператор RDYMSG (сообщение о готовности) вместо STMSG (стандартное сообщение). Команда приобретет следующий вид:

| 1 | @PJL RDYMSG DISPLAY=”HACKED” |

То же самое можно проделать, выполнив печать из файла:

1 | # Записываем команду в текстовый файл перенаправлением вывода echo'”@PJL STMSG DISPLAY=”HACKED”‘>>PJL.txt # Отправляем файл на IP-адрес сетевого принтера с помощью netcat |

После этих команд на табло принтера снова гордо воссияла надпись HACKED, а это значит, что мы можем отправлять принтеру PJL-команды из файла.

Magento Commerce более безопасна, чем Magento с открытым исходным кодом?

Есть пять основных преимуществ в использовании Magento Commerce и Commerce Cloud. О дополнительных преимуществах облачной версии вы можете прочитать здесь.

Соответствие PCI

Magento Commerce Cloud имеет сертификат PCI как поставщик решений уровня 1, поэтому продавцы могут использовать сертификат соответствия Magento PCI для поддержки своего собственного процесса сертификации PCI.

Общие обязанности по безопасности

Magento Commerce Cloud имеет модель безопасности с общей ответственностью, в которой вы, Magento и Amazon Web Services (лучшие в своем классе облачные сервисы) разделяете ответственность за операционную безопасность. Вы несете ответственность за тестирование пользовательского кода и любых пользовательских приложений. Magento обеспечивает безопасность самой платформы, а Amazon заботится о физической безопасности серверов и соблюдении нормативных требований.

Журналы действий

Magento Commerce дает вам возможность вести учет каждого изменения (действия), сделанного администратором, работающим в вашем магазине. Регистрируемая информация включает имя пользователя, действие и то, было ли действие успешным, а также регистрируются IP-адрес и дата.

Брандмауэр веб-приложений (WAF)

Как и брандмауэр на ПК, WAF предотвращает проникновение вредоносного трафика в сеть, используя набор правил безопасности. Любой трафик, который запускает правила, блокируется до того, как он проявится на вашем сайте или в сети. Magento Commerce Cloud использует Fastly CDN для сервисов WAF.

Сеть доставки контента (CDN) и защита от DDoS-атак

Magento Commerce Cloud также использует Fastly CDN для дополнительных функций безопасности, таких как защита от DDoS-атак, которая включает защиту от DDoS-атак на уровнях 3, 4 и 7.

Телевизоры

www.goodfon.ru

Большинство современных телевизоров уже не являются простыми устройствами, получающими видеосигнал через кабель или спутник. Современные телевизоры могут подключаться к Интернету, что позволяет им получить доступ к самым разным приложениям и услугам. Исследования, проведённые рядом экспертов по компьютерной безопасности показали, что «умные» телевизоры столь же уязвимы перед хакерами, как смартфоны и компьютеры. Вредоносный код может быть внедрён в них с помощью программы Skype, а также с помощью социальных сетей, таких, как Twitter и Facebook. После этого «умный» телевизор может быть использован как часть ботнета, либо хакер может использовать встроенные в телевизор камеры для того, чтобы шпионить за людьми. Ещё одна фирма, занимающаяся компьютерной безопасностью, подробно рассказала о том, как использование некоторых телевизоров позволяет хакерам похитить конфиденциальную пользовательскую информацию, хранящуюся в так называемых cookies-файлах. Чтобы получить эти данные, хакер просто должен был находиться в пределах радиосвязи устройства. А специальный эксплойт также позволял хакерам скачивать с телевизора личные файлы пользователя.

Обычные инвесторы иногда сами виноваты

Олег Белоусов, CEO биржи N.Exchange, поделился с BeInCrypto, что «лучший способ – это иметь холодный кошелек (cold wallet)». Это тип кошелька, при котором сбережения хранятся оффлайн, вне интернета, где как раз-таки и происходят большинство краж.

Он предлагает хранить средства на аппаратных кошельках, таких как Ledger или Trezor, хотя тесты безопасности показали, что Trezor может быть взломан в течение 15 минут после получения физического доступа к ноутбуку или телефону.

Белоусов советует обычным инвесторам хранить активы на официальных кошельках монет, которые они приобретают, а не в «приложениях, которые обещают быть некастодиальными», при этом часто «их исходный код закрыт или не проверен».

Однако обычные инвесторы могут быть сами виноваты в потере собственных денег.

Есть что сказать? Напишите нам или присоединяйтесь к дискуссии в нашем Телеграм-канале.

Медицинские имплантаты

Wikimedia

Миллионы людей во всём мире зависят от медицинских имплантатов, которые поддерживают их здоровье. С развитием высоких технологий эти устройства стали более инновационными. К примеру, кардиостимуляторами сегодня можно управлять с помощью специальных пультов, которые дают возможность менять параметры этих устройств без хирургического вмешательства. Вызывает тревогу тот факт, что эти имплантаты очень слабо защищены. Целый ряд исследователей говорит о том, что имплантаты имеют целый ряд уязвимостей, потому что в них используются радиоволны и другие беспроводные сигналы для связи между пультом, компьютером и имплантатом, и хакеры вполне могут использовать эти уязвимости для того, чтобы получить полный контроль над имплантатом. Исследователи способны отключать кардиостимуляторы путём репликации радиосигнала, а также смогли изменить режим, в соответствии с которым другой имплантат подавал инсулин в организм пациента. Оба этих случая могут вызывать серьёзные проблемы со здоровьем, и даже привести к смерти. Специалисты продолжают настаивать на том, что нужно срочно принять меры для обеспечения безопасности медицинских имплантатов.

Защита принтеров от взлома

Чтобы защитить принтер от подобных посягательств, необходимо как минимум закрыть порт 9100 (например, через настройки маршрутизатора). Это написано даже в руководстве о минимальной сетевой безопасности на сайте HP, однако что-то мне подсказывает, что его мало кто читал.

Обычно компьютер отправляет задание на печать по сети иначе — например, на TCP-порт 631 по протоколу IPP. На скриншоте ниже отображены пакеты, перехваченные сниффером во время печати документа на сетевом принтере HP Color LaserJet 3600n.

Лог Wireshark при печати на сетевом принтере

Продвинутые модели позволяют настроить список доступа с определенных IP-адресов. Поищите в документации соответствующий раздел или ключевые слова IP ACL.

Смените дефолтные логины/пароли, даже если не собираетесь использовать удаленное управление.

Установка нового пароля администратора принтера

Однако все это не панацея. Различные уязвимости в системе JetDirect используются давно, а патчатся крайне медленно. В 2018 году компания HP даже приглашала хакеров для пентеста новых принтеров, но основная проблема в быстром сворачивании поддержки старых. Организации годами используют морально устаревшие принтеры и МФУ. Для них есть готовые эксплоиты, но нет и не будет новых драйверов/прошивок, закрывающих известные уязвимости.

Поэтому лучше вообще отключить свой принтер от интернета и пользоваться им только через локальную сеть. Включайте его, только когда в этом есть реальная необходимость. Только выключенное устройство невозможно взломать удаленно.

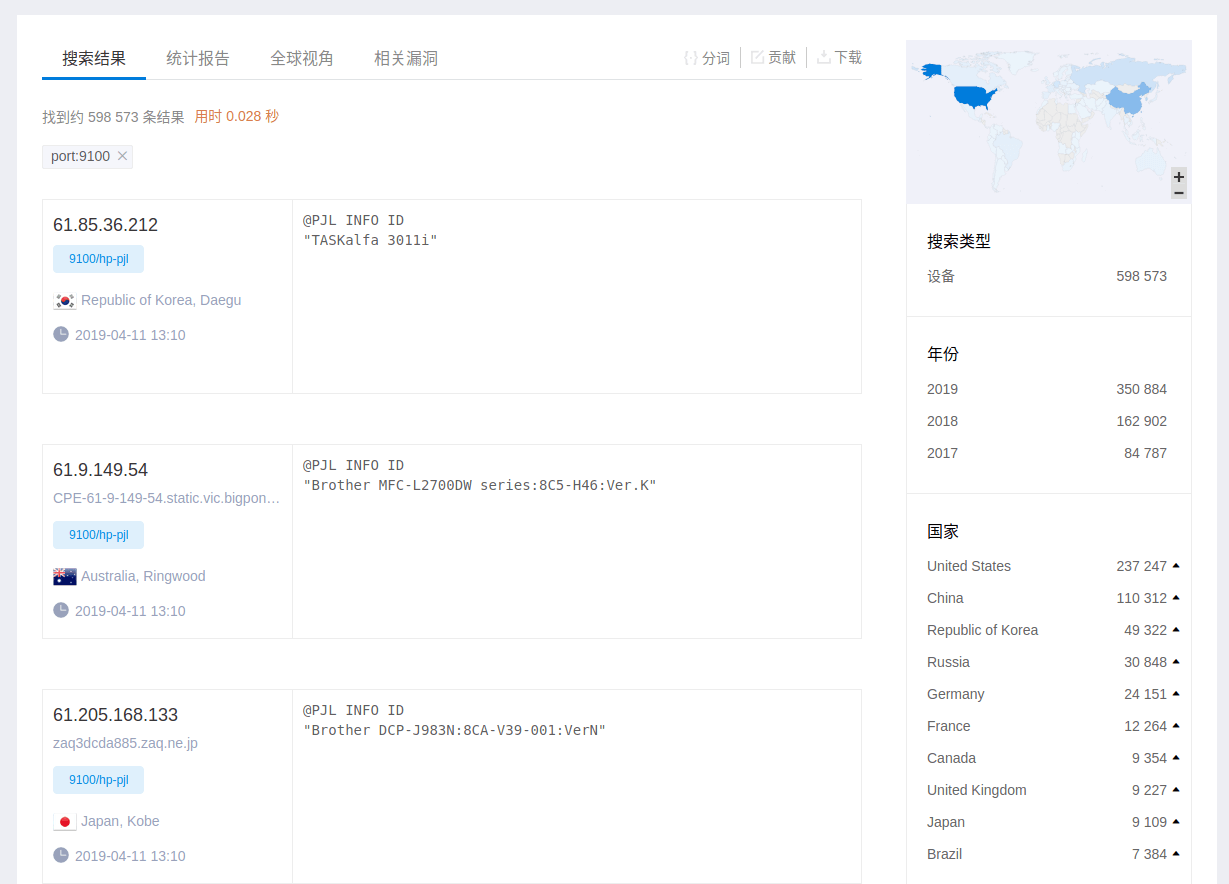

Глобальный поиск

Своя сеть — хороший полигон, но куда интереснее отправлять задания на печать и веселые дисплейные надписи по всему миру. Вооружившись хакерским поисковиком ZoomEye, задаем обычный поиск по порту 9100 (это самый легкий способ) и видим больше полумиллиона потенциальных целей.

Поиск в ZoomEye по порту 9100

Поиск в ZoomEye по порту 9100

Возможно, не все из них принтеры или МФУ. Поэтому воспользуемся фильтрами, которые можно найти в . Например, добавляем в наш запрос уточнение +device:printer и получаем уже около 300 тысяч результатов. Дальше можно указать город, и запрос приобретет вид

| 1 | device”printer”+port9100+citymoscow |

В итоге получим поисковую выдачу, содержащую примерно 5000 устройств в Москве. Кто там хотел напечатать предвыборные листовки подешевле?

Найти доступные через интернет сетевые принтеры можно и с помощью Google. Для этого нужно знать, как выглядит типовая часть URL веб-интерфейса, или специфический отклик принт-сервера. Вот пара гугл дорков для примера:

1 | inurlhp/device/this.LCDispatcher intitle”web image monitor” |

Веб-интерфейс управления JetDirect использует SNMP (Simple Network Management Protocol) — протокол прикладного уровня для управления сетевыми устройствами, включая принтеры. Он работает в IP-сетях поверх TCP/UDP, а девайсы с поддержкой SNMP легко обнаруживаются как специализированными утилитами вроде Net-SNMP, так и универсальными админскими комбайнами, например Fing.

Гораздо дольше искать в интернете открытые порты 9100 сканером Nmap. Все делается так же, как и в локальной сети. Для удобства возьмем сайт или программу, которая может выдать все IP-адреса в конкретном городе. Записываем их в файл и запускаем сканирование Nmap.

За двадцать минут работы программа порадовала меня тридцатью строками с айпишниками, но только десять из них оказались внешними принтерами.

Сканирование в Nmap

Этот способ более долгий, зато и результат будет свежий. Базы ZoomEye обновляются далеко не каждый день.

Для автоматизации можно воспользоваться прежним способом: снова завернуть все строки в цикл, а при обнаружении принтера отправлять файл на печать. Тогда во время сканирования все найденные принтеры автоматом напечатают указанный файл.

Сканирование сети с помощью Nmap

Небольшое уточнение. В документации к этому сканеру говорится, что порт 9100 по умолчанию пропускается, если включена функция определения версий (задается она опциями -sV, которые также включают в себя опцию -A). Сделано это из-за того, что некоторые принтеры просто печатают все, что поступает на порт JetDirect. В ответ на опрос TCP 9100 они распечатают запрос вида GET / HTTP. Поэтому при запуске с данными флагами Nmap версии 3.90 и новее выдаст только предположительную службу с вопросительным знаком. Более безопасный (но менее информативный) вариант — запускать Nmap с ключами -sO. Так он попытается определить ОС хоста, но не станет отправлять дополнительные запросы, чтобы выяснить, какие службы отвечают на указанном порте.

Сканирование c функцией определения версий

Почти совершеннолетняя уязвимость

В драйверах к принтерам компаний HP, Samsung и Xerox обнаружена уязвимость, позволяющая взламывать компьютеры и повышать привилегии пользователя до уровня администратора. По информации портала TheRecord.Media, проблема существовала 16 лет, а обнаружить ее удалось лишь в 2021 г.

Брешь выявили в феврале 2021 г. эксперты компании SentinelOne, работающей в области информационной безопасности. Ей присвоили идентификатор CVE-2021-3438.

По утверждению специалистов, уязвимость появилась в коде драйвера в 2005 г., то есть еще во времена Windows XP и за два года до выхода ныне устаревшей Windows Vista. За эти годы HP на пару с Samsung и Xerox выпустили миллионы принтеров, работающих с этим драйвером. Например, Samsung и HP разработали 380 моделей таких печатающих устройств, а Xerox – еще 16. Суммарное количество поступивших в продажу принтеров, использующих «дырявый браузер», не установлено.

Принтеры постепенно становятся одним из самых опасных аксессуаров для компьютеров

Принтеры постепенно становятся одним из самых опасных аксессуаров для компьютеров

Как утверждают сотрудники SentinelOne, на 20 июля 2021 г. в мире не было зафиксировано ни одного случая использования CVE-2021-3438. Тем не менее, этой уязвимости как минимум 16 лет, что значительно увеличивает вероятность осведомленности о ней хакеров-одиночек и киберпреступных группировок.

Массовый тест

Взаимодействие принтера и компьютера при печати можно представить как трехслойную модель. На первом слое будет сетевой протокол, затем язык управления принтером (в нашем случае PJL) и последним — язык описания (PostScript).

Тут есть интересный момент: поскольку порт 9100 де-факто зарезервирован для JetDirect, то он прослушивается на получение как команд PJL, так и собственно заданий печати. Другими словами, мы можем послать туда любую строку, которая не относится к PJL. Принт-сервер передаст ее на следующий уровень, где PostScript преобразует ее в задание на печать. Конечно, без взаимодействия с драйвером распечатать форматы типа .docx или .png, скорее всего, нельзя, а вот для обычного файла .txt этого вполне хватит.

Внесу небольшую ремарку: если есть желание получить идентичные надписи на разных моделях и марках принтеров и МФУ — лучше сразу забыть. PostScript не «понимает» форматирование текста, или, если сказать другими словами, шрифт и размер надписи будет разный, тот, который используется по дефолту.

Для проверки создадим текстовый файл printme.txt, не содержащий команд. Это просто строки с латинскими буквами. Отправляем его на принтер той же командой, и… спустя пару секунд устройство выплюнет распечатанный лист!

| 1 | cat printme.txt|nc–v172.22.1.207 |

В итоге мы имеем возможность печатать документ при помощи JetDirect, просто отправив текст на TCP-порт 9100 из файла или консоли. Можно ли это автоматизировать? Конечно!

Массовая печать

Давайте разберемся с автоматизацией, это не так уж и сложно. Я буду использовать bash и выполнять все тесты на примере своей локальной сети, хотя за NAT это тоже без труда сработает.

Для начала создадим файл с любым содержимым. Теперь нам необходимо просканировать диапазон IP-адресов на наличие всех узлов с открытым портом 9100. В этом нам поможет старый добрый Nmap. Однако, чтобы получить чистые IP-адреса в удобном формате (без лишних символов), воспользуюсь утилитой grep для обработки регулярных выражений:

| 1 | grep-E-o”({1,3}){3}{1,3}”) |

С такой маской мы получим вывод, содержащий только IP-адреса в каждой строчке.

Вот итоговая команда после объединения:

| 1 | nmap-p9100172.22.1.1/24–open|grep-E-o”({1,3}){3}{1,3}” |

Результат добавления регулярного выражения

Теперь загоним все это в цикл, указав желаемый IP-адрес и маску подсети:

| 1 | forip in$(nmap-p9100172.22.1.1/24–open|grep-E-o”({1,3}){3}{1,3}”);docat PJL|nc-v$ip9100;done |

Работа скрипта

Запуск… и слышно, как загудели все сетевые принтеры в офисе. Помимо разных моделей HP, Kyocera 2040dn тоже присоединилась к работе.

Распечатки после запуска скрипта

Распечатки после запуска скрипта

Можно было бы заставить печатать принтеры и с помощью команды echo, а не из файла, но это кому как удобно.

DoS-атака

Теперь попробуем вызвать отказ в обслуживании. Для этого (как вариант) нам необходимо создать бесконечный цикл. На bash он выглядит как-то так:

| 1 | while-eq |

Добавим в него отправку заданий:

| 1 | while-eq;doecho”HACKED”|nc–v172.22.1.163;done |

Запускаем и смотрим результат. У меня на подопытном МФУ HP LaserJet Pro M1536dnf вышло вот что: он успел напечатать пару листов, а затем на табло постоянно горело «Печать документа», хотя сама печать уже не выполнялась. Печать не возобновилась даже после остановки работы скрипта. Видимо, слишком длинная очередь заданий подвесила МФУ. Его пришлось перезагрузить для восстановления работоспособности. Примерно то же произошло позже и с Kyocera 2040dn.

Туалеты

www.toptenz.net

Вы думаете, что ваш туалет является одной из немногих вещей, которая будет в полной безопасности от хакеров? Ну, некоторые компании полагают, что электрические туалеты — это путь в будущее, и потому такие туалеты уже довольно распространены, особенно в Японии. Фирма Trustwave, занимающаяся защитой программного обеспечения, в 2013-м году обнаружила проблему с электрическим туалетами. Многими из них можно управлять с помощью приложений, подключающихся к туалету через Bluetooth. В туалетах предусмотрены специальные Bluetooth PIN-коды, так что работать с таким туалетом сможет любой, у кого на устройстве установлено подходящее приложение. Такой человек сможет управлять множеством функций в туалете. Например, включить постоянное смывание, открытие или закрытие крышки, или даже включить струю воды в биде для того, чтобы разбрызгивать на пол воду под высоким давлением.

Банкоматы

www.naked-science.ru

Малоизвестный факт о банкоматах: примерно 95% из них работают под управлением Windows XP. Уже одно это делает их уязвимыми для самого широкого спектра хакерских атак, разработанных специально для этой операционной системы, которая даже сегодня является одной из самых популярных в мире. Но более серьёзная проблема заключается в том, что компания Microsoft прекратила поддержку данной системы в начале этого года. Это означает, что система больше не будет получать обновления безопасности, в которых устранены обнаруженные уязвимости. В результате те, кто по-прежнему использует эту систему, со временем станут очень уязвимы. Тем не менее, множество банков по всему миру по-прежнему использует в банкоматах Windows XP, потому что переход на другую систему требует огромных вложений, как в новые банкоматы, так и в новую систему. В результате множество банкоматов являются лакомым куском для хакеров, которые могут красть банковскую информацию, а также могут заниматься клонированием кредитных карт.

Радионяни

www.fancy-mama.ru

Радионяни развивались в течение последнего десятилетия, и в результате стали очень сложными устройствами, с помощью которых родители могут следить за своими детьми значительно лучше. Тем не менее, их растущая зависимость от современных технологий привела к тому, что они тоже стали мишенью для хакеров. Некоторые радионяни испускают радиосигнал постоянно, и если настройки и пароли в них оставлены по-умолчанию, это даёт возможность хакеру, находящемуся в радиусе действия устройства, получить доступ к настройкам аудио. А если радионяня поддерживает и видеотрансляцию, то она может быть использована злоумышленником для шпионажа за обитателями комнаты. Ярким примером всего вышеперечисленного является случай, когда радионяня в спальне двухлетнего ребёнка была взломана, после чего хакер получил возможность кричать через её динамики и управлять видеокамерой. К счастью, ребёнок в ходе этого инцидента крепко спал, но это должно служить предупреждением родителям. Они должны понимать, что защита у этих устройств далеко не самая лучшая.

Реальные утечки данных и уязвимости безопасности Magento

Согласно исследованию «Лаборатории Касперского», кибератаки несут больше убытков компаниям всех уровней. Для предприятий средняя стоимость одного инцидента с марта 2017 года по февраль 2018 года достигла 1,23 миллиона долларов. Это на 24% больше убытков за 2016–2017 годы и на 38% больше убытков за 2015–2016 годы. Для малого и среднего бизнеса (SMB) убытки оценивались в среднем в 120 000 долларов США на инцидент (на 32 000 больше, чем год назад).

Отчет IBM о затратах на утечку данных за 2019 год показал, что потерянный бизнес стал самым большим источником затрат на утечку данных. Результаты Kaspersky бледнеют по сравнению с тем, что обнаружила IBM:

| Размер организации | Стоимость утечки данных (в среднем) | Стоимость на сотрудника |

| Крупные организации (более 25000 сотрудников) | 5,11 млн. Долл. США | $204 |

| Небольшие организации (500-1000 сотрудников) | 2,65 миллиона долларов | $3,533 |

Это показывает, что небольшие организации имеют более высокие затраты относительно своего размера, чем более крупные компании, что может серьезно повлиять на их восстановление и их способность к росту.

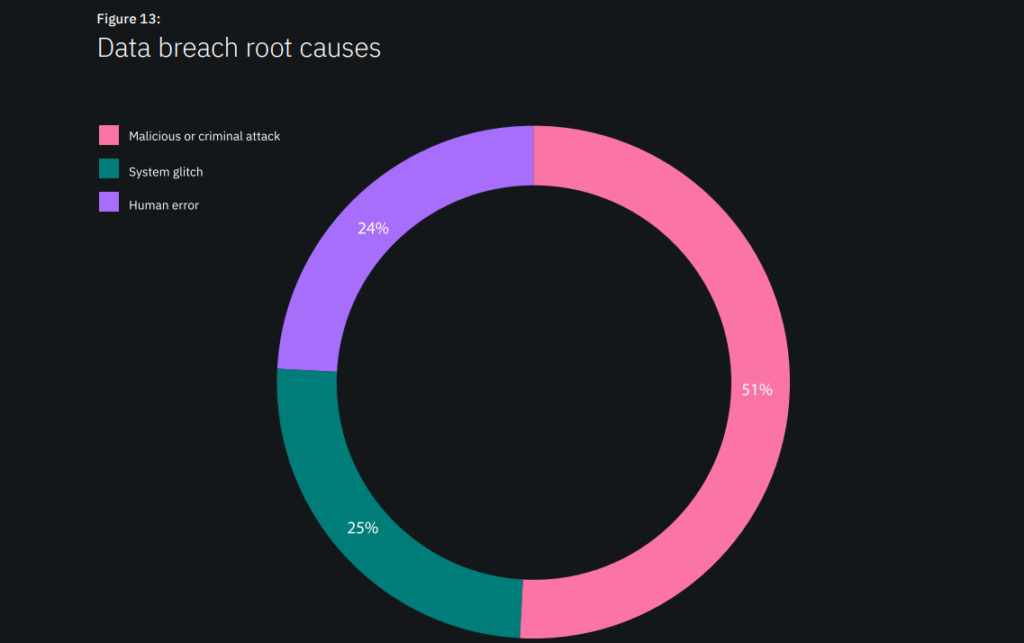

Другой интересный вывод из отчета IBM заключался в том, что нарушения, вызванные сбоями системы и человеческими ошибками, по- прежнему обходятся компаниям в миллионы и являются причиной почти половины (49%) утечек данных, изученных в отчете.

Наш опыт кибератак

Чтобы узнать, с чем сталкиваются разработчики Elogic в своей работе, мы поспрашивали и узнали две дикие истории о злых умыслах.

Фиаско майнинга биткойнов

Один из самых опытных разработчиков full-stack в Elogic, Андрей Белошицкий, несколько лет назад получил интересный опыт. Что-то очень странное произошло с одним из проектов, над которым он тогда работал.

Преступник (возможно, администратор магазина) так и не был пойман. В магазине не было журналов администратора, поэтому невозможно было точно узнать, кто несет ответственность.

Неожиданный вирус

Когда разработчики работают над проектами, они часто клонируют магазин на своем рабочем ПК или сервере, чтобы протестировать и написать новый код. Эта история произошла после того, как один из наших разработчиков клонировал магазин, но вместо того, чтобы приступить к работе, он увидел всплывающее окно.

Всплывающее окно было предупреждением от его антивирусного программного обеспечения, а источником заражения был недавно установленный экземпляр Magento. Обнаружив зараженный файл, основной файл PHP, разработчик удалил вредоносный код и приступил к своей работе.

Мораль этой истории такова: независимо от того, является ли атака целевой, человеческой ошибкой или ошибкой / уязвимостью системы, вы можете помочь предотвратить нарушения, внедрив стандарты безопасности и соблюдая их.

Никогда не делитесь приватными ключами

Основатель и CEO хедж-фонда Digital Finance Group Джеймс Во, управляющий миллионами долларов, подчеркивает, что одно из самых простых и полезных правил – «никогда никому не сообщать приватные ключи к кошельку». Если в двух словах, приватные ключи – это форма комплексного пароля, который предотвращает кражу и несанкционированный доступ к кошельку.

Джеймс Во предостерегает инвесторов от использования небезопасных подключений к интернету при совершении транзакций с помощью персональных устройств, таких как мобильные телефоны и планшеты. Это означает, что при поиске верифицированных сайтов в браузере стоит перепроверять их URL, особенно тех, что используются для торговли. Либо можно просто добавить в закладки чаще всего используемые сайты.

CEO Digital Finance Group предупредил, что переход по «любым подозрительным и неизвестным ссылкам при совершении криптотранзакций» может дорого обойтись трейдерам. Дело в том, что «хакеры вставляют вредоносные ссылки в рекламу и электронные письма», иногда даже в текстовые сообщения с целью проведения так называемой фишинговой атаки.

PJL и JetDirect

Компания HP разработала язык Printer Job Language (PJL) еще в далеких девяностых. Изначально он был предназначен для расширения команд принтера, но прошли годы, и в динамичном мире информационных технологий для этой функции стали использовать другой язык программирования — Printer Command Language (PCL). С легкой руки HP язык PJL пошел своей дорогой. Его использовали другие компании и он оброс большим количество дополнительных функций. В итоге мы получили что-то похожее на ассемблер — язык программирования один, а инструкции на каждый девайс разные.

Даже если взять только устройства HP, то полного описания инструкций и команд в открытом доступе нет (видимо, компания поняла, что выкладывать технические детали в интернет небезопасно). Есть общий мануал, в котором сопоставлены серийные модели принтеров и поддерживаемые ими команды. Также есть инструкция, описывающая действия команд, синтаксис и ошибки. Документ уже устарел и сильно на него полагаться не стоит.

Помимо языка управления принтерами, HP разработала еще одну интересную технологию, которая служит и по сей день, — JetDirect. Это штука, позволяет превратить любой принтер в сетевой. На ее основе выпускаются как отдельные принт-серверы, так и встроенные (в принтеры, МФУ и роутеры). JetDirect дает возможность подключить устройства к сети и печатать удаленно… причем не только самому владельцу!

Как защитить WhatsApp

И WhatsApp, и Instagram принадлежат все тому же Facebook. Это значит, во-первых, что принципы обмена данными и защиты аккаунтов у них схожи. А во-вторых — что все ваши переписки и личные данные из чатов и аккаунтов Facebook может использовать в своих целях.

1. Не сообщайте никому шестизначный код для верификации.

Это код, который приходит вам в SMS для подтверждения входа в WhatsApp на компьютере или ноутбуке. Этим часто пользуются мошенники, которые могут отправлять сообщения любому пользователю из групповых чатов.

2. Включите двухфакторную аутентификацию.

«Настройки» → «Учетная запись» → «Двухшаговая проверка»→ «Включить». Придумайте PIN-код и укажите адрес электронной почты, чтобы можно было восстановить или поменять его.

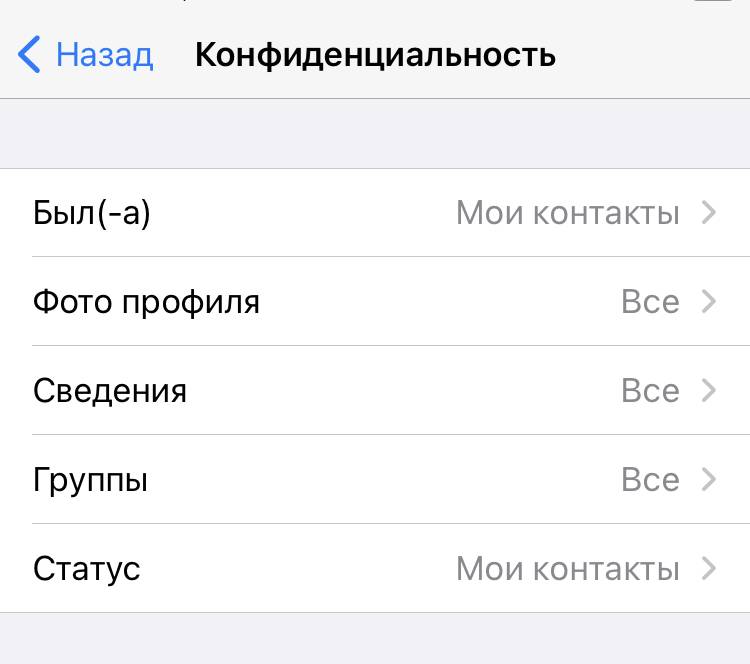

3. Скройте сетевой статус, фото и геолокацию.

«Настройки» → «Учетная запись» → «Конфиденциальность» → выберите вместо «Был (а)» «Мои контакты» или «Никто», то же проделайте с «Фото», ниже — «Геолокацией» и другими данными.

4. Архивируйте чаты, в которых делитесь личными данными.

Для этого потяните в списке чатов нужный влево и выберите «Архивировать». Он по-прежнему будет доступен в архиве, но посторонние не узнают о нем, если получат доступ к вашему телефону.

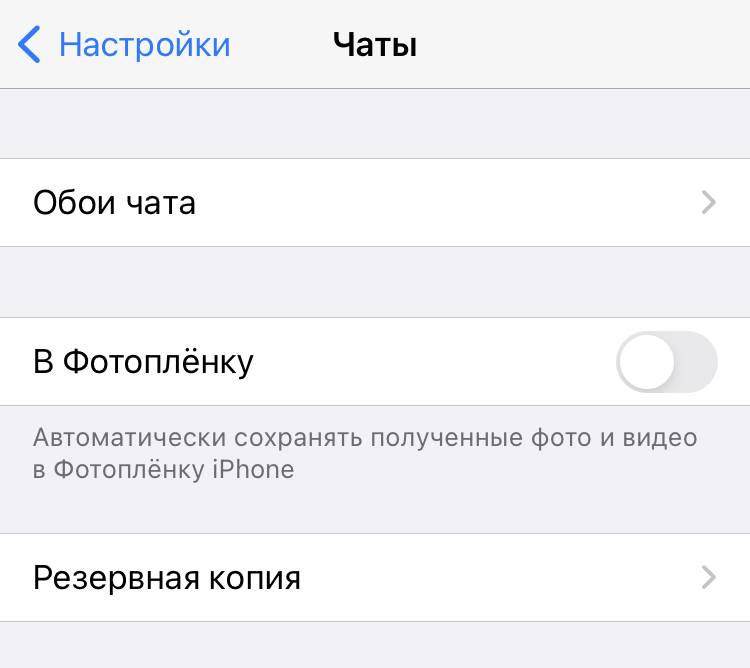

5. Выключите резервное копирование сообщений

Это позволит защитить вашу переписку, если кто-то получит доступ к аккаунту Apple или Google на другом устройстве.

Для iPhone: «Настройки» → iCloud → WhatsApp — выберите «Выключено». Теперь в самом мессенджере: «Настройки» → «Чаты» → «Резервная копия» → «Автоматически» → «Выключено».

Web-интерфейс принтера

Сетевые принтеры часто оказываются подключены к интернету, причем без ведома их владельцев. Веб-интерфейс со страницами настроек и функциями управления также будет виден из-за NAT’а без существенных ограничений доступа. В большинстве случаев логин/пароль либо установлен по умолчанию, либо отсутствует вовсе. Вот сайт с говорящим названием passwordsdatabase.com — один из онлайновых справочников дефолтных паролей с поиском по вендору. Новые модели в нем (пока) отсутствуют, но принтеры сразу сообщают свой номер, по которому легко найти заводской пароль в руководстве на сайте производителя.

В зависимости от модели принтера через его веб-панель можно делать разные вещи: смотреть и менять настройки, отправлять команду напечатать тестовую страницу или указанный файл.

Возможность указать файл для печати

Также можно прочесть логи использования принтера, то есть увидеть, кто и что печатал. Обычно в хронологическом порядке указываются имена пользователей, используемые приложения, названия документов и прочее.

Некоторые принтеры (в частности, встречалось на Ricoh Aficio MP C3500) сами подсказывают хакерам, что либо пароль администратора дефолтный, либо его нет совсем. Это выглядит как строка «Change your admin password!» прямо на панели управления принтером.

Ricoh Aficio MP C3500 просит сменить пароль администратора

Как защитить Telegram

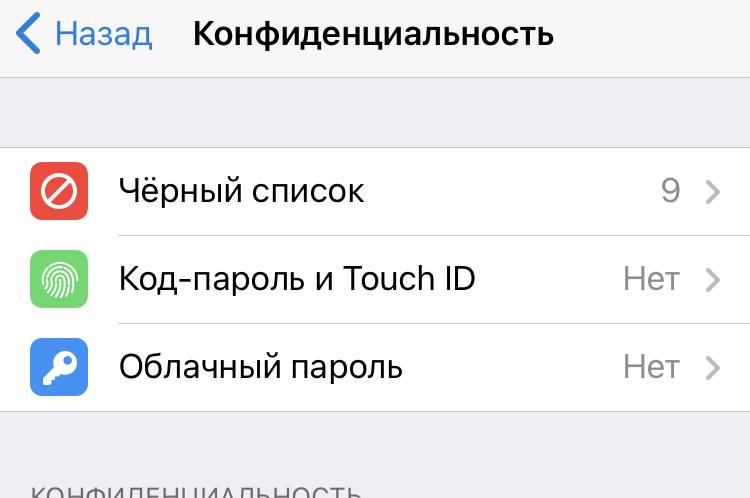

1. Включите двухфакторную аутентификацию и код-пароль.

«Настройки» → «Конфиденциальность» → «Облачный пароль» → «Установить пароль». Затем вернитесь и выберите «Код-пароль и Touch ID».

2. Не переходите по подозрительным ссылкам и не сообщайте личные данные в чатах.

Даже если это кто-то знакомый. Если вам пишут якобы администраторы Telegram, у профиля должна стоять голубая галочка верификации.

3. Отправляйте личные данные и пароли только в приватных чатах.

Выберите нужный контакт, нажмите. Затем нажмите на профиль, выберите «Еще» → «Начать секретный чат».

4. Не забывайте разлогиниться на компьютере или ноутбуке.

Каждый раз, когда вы заканчиваете работать за личным или, тем более, рабочим компьютером, выходите из своего аккаунта в Telegram. Помните, что любой может получить к нему доступ.

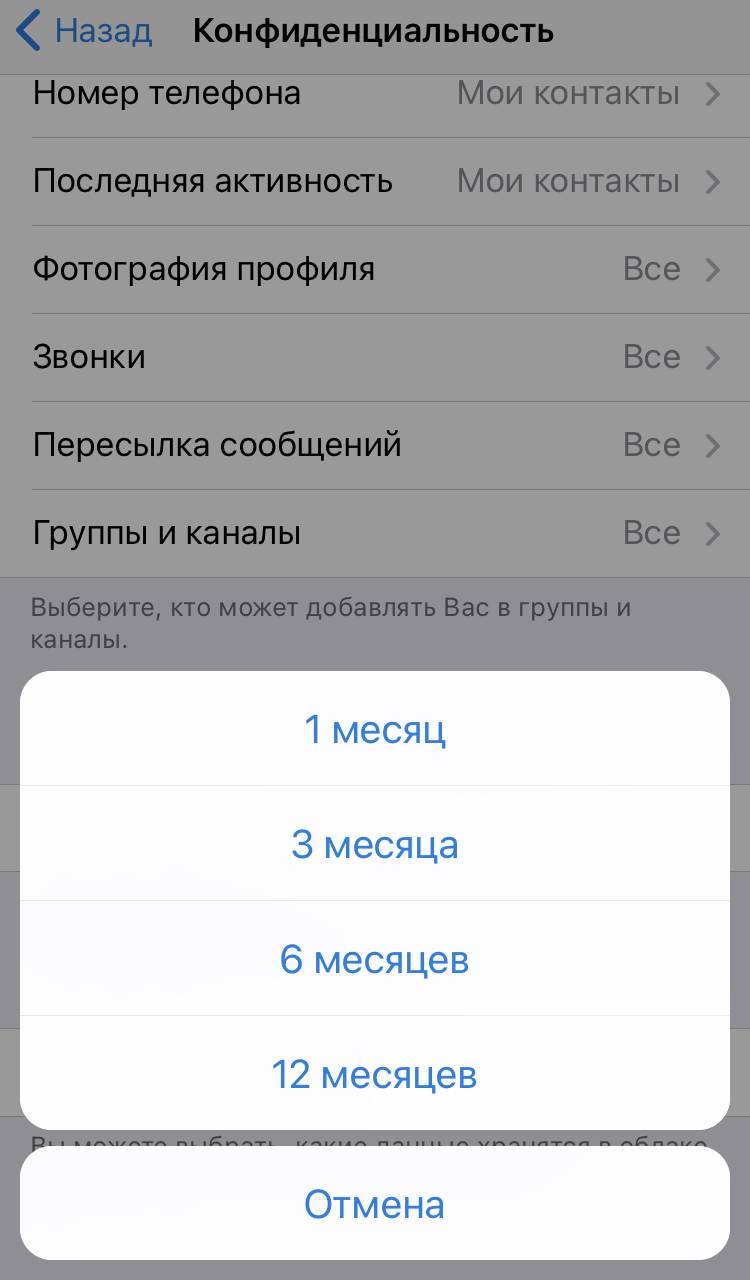

5. Настройте автоудаление данных.

Если вы давно не заходите в Telegram, можно настроить автоматическое удаление всех данных через определенное время. «Настройки» → «Конфиденциальность» → «Если не захожу» → выберите нужный период.

Запомните главные правила

- Используйте сложные пароли: с буквами, числами и спецсимволами. Они должны быть индивидуальными для каждого устройства, приложения и сервиса. Чтобы не запутаться и не забыть, пользуйтесь приложениями для хранения паролей.

- Не пользуйтесь публичными Wi-Fi-сетями. Они плохо защищены, и злоумышленники легко могут получить доступ ко всем вашим данным.

- Не открывайте подозрительные ссылки — даже от знакомых. Это могут быть фишинговые ссылки или вирусы от мошенников, которые взломали аккаунт вашего близкого или коллеги.

- Не делитесь своими паролями и учетными записями. Личные или корпоративные аккаунты могут содержать конфиденциальную информацию. Даже если ваш близкий никому не сообщит об этом, его устройством или аккаунтом могут завладеть мошенники, и тогда ваши данные тоже окажутся под угрозой.

- Не позволяйте посторонним пользоваться вашим телефоном или ноутбуком.

- Используйте двухфакторную аутентификацию на всех устройствах. Для этого удобнее и надежнее пользоваться специальными приложениями.

- По возможности, закрывайте профили в соцсетях. Если вы не используете соцсети для работы, лучше сделать профиль закрытым. Так всю информацию и посты в нем смогут видеть только те, кого вы добавили в друзья.

Подписывайтесь также на Telegram-канал РБК Тренды и будьте в курсе актуальных тенденций и прогнозов о будущем технологий, эко-номики, образования и инноваций.

Фишинговые атаки

Существуют несколько форм фишинга, но чаще всего он представляет собой мероприятие, при котором жертва, получив важное либо интригующее сообщение от злоумышленника (например, от банка), переходит по прикрепленной ссылке и сама раскрывает ему конфиденциальную информацию, размещая ее на вредоносном сайте. Во многих случаях пользователи получают электронные письма или сообщения предположительно от надежного поставщика кошельков (где у них уже есть аккаунт) с просьбой изменить пароль или мнемонический код (seed phrase)

Как только эта информация оказывается в руках хакера, он непременно использует ее для входа в учетную запись с целью кражи средств.

Более продвинутые хакеры берут под контроль настоящие сайты (например, то, что случилось с Pancakeswap). В этом случае они взламывают DNS сайта и затем перенаправляют его трафик на вредоносный сервер. То есть пользователь, переходя по настоящей ссылке, оказывается на фальшивом сайте, и вся информация, введенная им, попадает в руки хакеров.

«Помимо фишинга, существуют также вредоносные мобильные приложения, которые имеют скрытую возможность запоминать нажатия клавиш пользователями или наблюдать за их действиями», – рассказал Джеймс Во. «Инвесторы, которые выбирают ненадежные биржи для вложения средств или торговли, также сталкиваются с риском потерять свои деньги во время взлома этих бирж».

Автомобильные тормоза

www.pitline.ru

В автомобилях для обеспечения работы важных функций всё чаще используются не механические, а электрические системы. Все больше и больше производителей машин используют электрические тормоза, а не традиционные. Исследователи из Калифорнийского университета и из Университета Вашингтона смогли использовать недостатки в бортовых компьютерных системах автомобилей для того, чтобы взять под контроль тормоза этих машин. В итоге исследователи смогли использовать тормоза так, как им заблагорассудится, они даже могли выборочно задействовать тормоза на разных колёсах, и таким способом управлять автомобилем. Также исследователи продемонстрировали, как можно полностью отключить тормоза, не оставив водителю ни единого способа остановить машину.

Заключение

Уязвимости сетевых принтеров рассматривались со времен их появления, но за прошедшие годы положение дел нисколько не улучшилось. В принтерах появился WiFi и функция автоматического обновления прошивки через интернет, а в МФУ подороже теперь есть встроенная память, зачастую хранящая копии сканированных и распечатанных документов за длительный период.

Постепенно из баловства атаки на сетевые принтеры превращаются в бизнес. Одни ищут на них конфиденциальные данные, другие используют как точку проникновения в корпоративную сеть, а третьи пытаются извлечь прибыль из массовых рассылок. Какие-то предприимчивые люди уже создали сервис Printer Advertising, на котором за определенную сумму рассылают спам, удаленно печатая его на чужих принтерах.